Istnieją dwa główne warianty tej metody:

- Chip uwierzytelniający. Wszczepiony chip służy jako element uwierzytelniania. Odblokowuje on dane przechowywane w chmurze lub na laptopie. Dostęp do danych jest przyznawany użytkownikowi dopiero po zeskanowaniu chipa umieszczonego wewnątrz jego ciała.

- Chip z pamięcią. Można wszczepić chip, który sam będzie przechowywał poufne dane. Dostęp do tych danych będzie można uzyskać, wyłącznie skanując chip.

Wszczepialny chip przechowujący dane

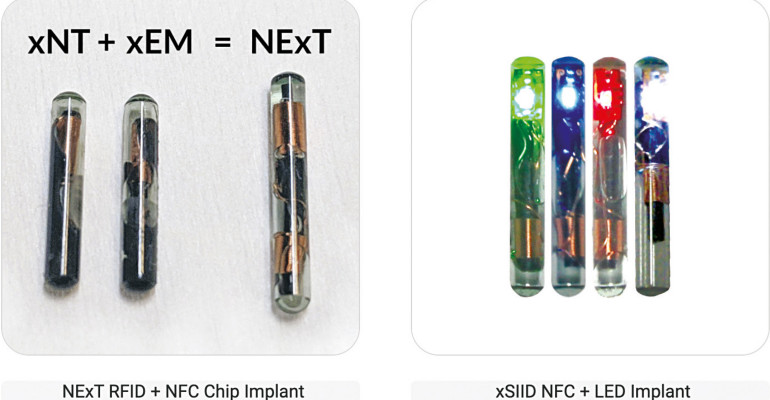

Metoda ta zapewnia maksimum bezpieczeństwa. Krytyczne dane przechowywane są w chipie wszczepionym do wnętrza ciała użytkownika, pozostając poza zasięgiem świata zewnętrznego. Używamy chipa z możliwością odczytu i zapisu. Na rynku dostępnych jest kilka alternatyw, np.:

- Implant xEM RFID. Produkt firmy Dangerous Things, działający na częstotliwości 13,56 MHz, oferujący możliwość odczytu i zapisu.

- Implant xCARD RFID. Inna oferta firmy Dangerous Things – implant RFID 13,56 MHz nadający się do różnych zastosowań, w tym do przechowywania danych.

- Implant NFC (komunikacja bliskiego zasięgu). Implant, choć nie pracuje w systemie RFID, działa również na częstotliwości 13,56 MHz i może przechowywać dane.

- Implant do biohackingu. Firmy i społeczności zajmujące się biohackingiem badają urządzenia RFID i NFC z funkcjami konfigurowalnymi przez użytkownika, w tym chipy z przechowywaniem danych.

Każdy z tych systemów zapewnia bezpieczne przechowywanie danych. Użytkownikowi pozostaje wybrać jeden z nich.

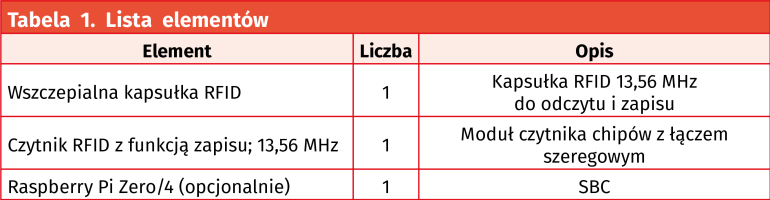

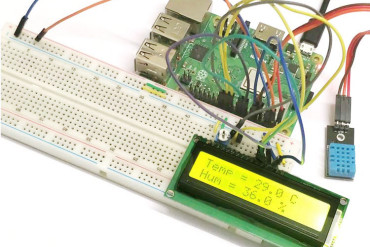

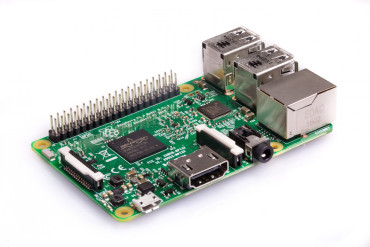

Wszystkie niezbędne podzespoły są wymienione w tabeli 1.

W pierwszym wariancie chip zawiera hasło UUID (unikatowy 128-bitowy identyfikator użytkownika; przypis redaktora), a zeskanowanie chipa jest niezbędnym warunkiem uzyskania dostępu do danych przechowywanych w chmurze lub na laptopie.

Drugi wariant działania to zapisanie danych bezpośrednio we wszczepionym chipie. Do odczytu tych danych służy odpowiedni skaner, podłączony do USB Raspberry Pi lub laptopa.