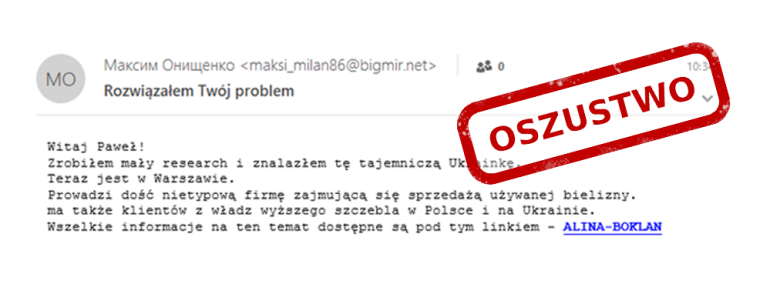

Zgodnie z różnymi źródłami wiedzy, grupa APT28 specjalizuje się w wysyłaniu wiadomości e-mail, których treść obejmuje elementy socjotechniki mające na celu wywołać dosyć ogromne zainteresowanie u odbiorcy, aby nakłonić go do kliknięcia w odpowiednio spreparowane linki. W przypadku, o którym jest mowa w niniejszym wpisie, był to pojedynczy link, który pochodzi z domeny run.mocky.io (darmowy serwis używany przez programistów), który przekierowuje i otwiera stronę serwisu webhook.site (to adres popularny wśród osób, które są związane z IT). Wykorzystanie darmowych i powszechnie używanych usług, zamiast swoich domen, pozwala na ograniczenie ryzyka wykrycia linków jako złośliwe i obniża koszt prowadzonej operacji.

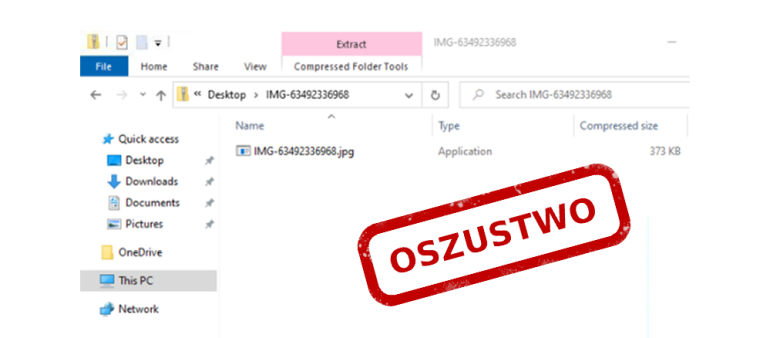

Po przekierowaniu na serwis webhook.site następuje pobranie archiwum ZIP, którego nazwa, w rzeczy samej, sugeruje zawartość w postaci zdjęć, na co ma, w pozorny sposób, wskazywać skrót "IMG". W rzeczywistości jednak archiwum zawiera 3 złośliwe pliki. Gdy ofiara uruchomi plik widniejący w archiwum (rysunek 2), uruchamiana jest seria skryptów, które mają na celu poznanie adresu IP urządzenia ofiary, wraz z listą jego plików, co pozwala, z łatwością, ocenić czy wybrany cel jest dla atakujących atrakcyjny. Jeśli jest, to mają możliwość zrealizowania w komputerze ofiary dodatkowych działań, a atakowany nie jest świadomy tego, że jego osprzęt jest "manipulowany", szczególnie, że w przeglądarce prezentowane są dla niepoznaki zdjęcia kobiety w bieliźnie, co ma uwiarygodnić narrację przesłaną przez atakujących w e-mailu.

Więcej informacji pod adresem: nask.pl