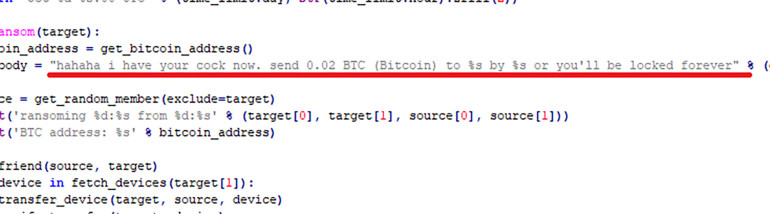

Na trop wpadł użytkownik Smelly, który gromadzi kody malware w repozytorium vxunderground na portalu GitHub. Dzięki niemu wiadomo o następującym komunikacie oprogramowania:

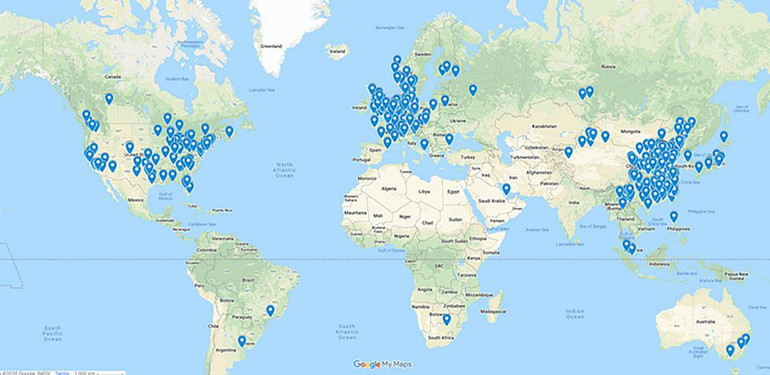

Ot perfidne wyłudzanie pieniędzy! Dziennikarze portalu Vice dotarli do ofiar ataku. Jedną z nich był Robert, który przyznał, że Cell Mate został zablokowany po zdjęciu go ze swego ciała. Winowajca zamieszania jest nieznany. Pewne jest tylko to, że skorzystał on z wadliwego API gadżetu, przez które następuje wymiana danych z chmurą producenta. Krótko mówiąc można było nim tę komunikację przejąć i w ten sposób ogłupić smartfonowe aplikacje sterujące urządzeniami. Co ciekawe, już jakiś czas temu odkryto wspomniany problem, jednak producent go nie wyrugował. A szkoda, ponieważ tylko narażono użytkowników na zdrowie i zniechęcono ich do produktu, a przez to do dynamicznie rozwijającego się Internetu Rzeczy (IoT), nie mówiąc o spadku swojej reputacji. W zamian natomiast dobitnie pokazano czym jest backdoor i ransomware.

Wnioski? Nie warto podłączać nic do IoT gdy się z tego nie korzysta oraz nie wolno ufać producentom w kwestiach bezpieczeństwa, ponieważ nie każdy o nie dba. Proszę o tym pamiętać.

Jedyne co pociesza to fakt, że z Cell Mate można się wydostać po przecięciu białego przewodu - tylko, że trzeba wcześniej na to wpaść Chociaż takim happy endem kończy się przedstawiona historia - oby się ona nie powtórzyła (oby!).