Interfejs Wi-Fi jest coraz chętniej stosowany w wielu – dawniej nietypowych – zastosowaniach. Na przykład, w aparatach fotograficznych jest on używany do przesyłania zdjęć i sterownia funkcjami aparatu. Modne ostatnio małe drony z miniaturowymi kamerami przesyłają poprzez Wi-Fi obraz do smartfona i są przez niego sterowane.

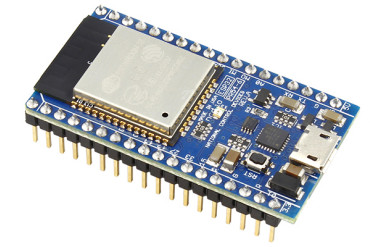

Specyfikacja interfejsu, oraz olbrzymia popularność spowodowały, że powstają rozwiązania przeznaczone dla układów sterowania (embeded) lub coraz bardziej popularnych aplikacji IoT. Jednym z takich rozwiązań jest pokazany na fotografii moduł HF-A11 produkowany przez chińską firmę Shanghai High – Flying Technology Co. HF-A11 ma wymiary 25 mm×40 mm. Przy jednej z krawędzi płytki drukowanej umieszczono dwurzędowe złącze – 14 goldpinów do dołączenia zasilania i interfejsów komunikacyjnych.

Już z opisu wyprowadzeń można wywnioskować, że moduł ma wbudowane: interfejs szeregowy UART, sieciowego Ethernet i linie portu GPIO. Ponieważ jest to tez moduł Wi-Fi, to ma też kompletny tor radiowy z driverem i układem PHY (nadajnik, odbiornik).

Wi-Fi

Sieci Wi-Fi najczęściej pracują z wykorzystaniem standardów IEEE 802.11 b/g/n. Najbardziej popularnym jest 802.11b umożliwiający wymianą danych z teoretyczną prędkością do 11 Mb/s. Wbudowany mechanizm dynamic rate shifting umożliwia dynamiczną zmianę szybkości transmisji w zależności od stanu kanału transmisyjnego. Wraz ze wzrostem dystansu pomiędzy nadajnikiem a odbiornikiem (spadek poziomu sygnału), lub ze wzrostem poziomu zaburzeń prędkość przesyłania danych jest zmniejszana do 5,5; 2 lub 1 Mb/s.

Standard 802.11g jest rozwinięciem 802.11b i w założeniu ma zapewnić dużą prędkość transmisji przy odporności na zaburzenia, większy zasięg i pracę w paśmie 2,4 GHz. Znacząca różnica w prędkości wymusiła inne metody modulacji. Sieć radiowa 802.11b pracuje z modulacją CCK (Complementary Code Keying), a 802.11g z modulacją OFDM (Orthogonal Frequency Division Multiplexing). Oczywiście, trudno oczekiwać w takiej sytuacji kompatybilności i moduł musi pracować w dwóch systemach wykorzystując mechanizm protekcji wykrywający i przełączający moduł na dany typ modulacji. Standard 802.11n pracuje z szybkościami 100, 250, 540 Mb/s w paśmie częstotliwości 2,4 lub 5,0 GHz. Osiąganie takich prędkości możliwe jest dzięki użyciu technologii Multiple Input Multiple Output (MIMO). Pasmo 2,4 GHz w standardzie 802.11b jest podzielone na 14 kanałów o szerokości 22 MHz każdy.

Część radiowa pracuje w zakresie 2,412…2,484 GHz i wymaga odpowiedniej anteny, by uzyskać żądany zasięg. Producent oferuje dwie opcje. Pierwsza z nich to antena zamontowana na płytce drukowanej modułu. Moduł musi być tak umieszczony, aby antena była oddalona od części metalowych lub elementów zakłócających. Zaleca się, aby elementy obudowy lub konstrukcyjne, w tym też z tworzywa sztucznego, były oddalone od anteny o minimum 10 milimetrów. Inną opcją jest zastosowanie anteny zewnętrznej na pasmo 2,4…2,5 GHz. Na płytce umieszczono gniazdo antenowe I-PEX pasujące do wtyków anten zewnętrznych standardu IEEE802.11. W testowanym module zastosowano takie rozwiązanie. W czasie prób uzyskałem zasięg porównywalny z zasięgiem domowych routerów Wi-Fi.

Niestety, sieć radiowa jest podatna na ataki hakerskie. W standardzie IEEE 802.11 do zabezpieczenia przewidziano mechanizm szyfrowania transmisji WEP zabezpieczający ją przed nieautoryzowanym podsłuchem i dostępem do sieci. Algorytm szyfrowania opiera się na kluczu o stałej długości 40, 64, 128, 152 lub 256 bitów. Długość klucza jest wybierana przez użytkownika, a sam klucz generowany na podstawie hasła. Co ważne, klucz nigdy nie jest przesyłany droga radiową, ale zawsze tworzony lokalnie w każdym urządzeniu należącym do sieci w tym również w punkcie dostępu. Ma to znacznie utrudnić podsłuchanie przesyłanych, szyfrowanych danych. W praktyce WEP okazał się bardzo słabym zabezpieczeniem.

Klucz nie jest zmieniany w całym czasie posługiwania się hasłem i na dodatek łatwo go złamać za pomocą ogólnie dostępnego oprogramowania. Sieci zabezpieczone WEP nie są uważane za bezpieczne.

Znacznie lepszym zabezpieczeniem jest mechanizm WPA. W trakcie przesyłania danych klucze szyfrujące są zmieniane dynamicznie, dzięki czemu znacznie trudniej odszyfrować przesyłane danych i włamać się do sieci. Autoryzacja w szyfrowaniu WPA może przebiegać ma dwa sposoby. Pierwszy polega na łączeniu z serwerem autoryzacji (np. Radius). Drugi sposób wykorzystuje hasło użytkownika podobnie, jak WEP. Na jego podstawie jest tworzony klucz PSK. Mechanizm WPA jest obsługiwany przez coraz większą liczbę Acces Pointów, a sieć tak zabezpieczona jest uważana (póki co) za bezpieczną.

Kolejnym sposobem mającym za zadanie utrudnić życie hakerom jest blokowanie rozgłaszania SSID. Identyfikator SSID jest nazwą sieci, a wyłączenie jej rozgłaszania powoduje, że trudniej jest ją wykryć, ponieważ jej nazwa nie pojawi się na liście dostępnych sieci.

Problem bezpieczeństwa powoduje, że szuka się różnych metod zabezpieczanie przed włamaniem. Z łatwych w użyciu jest mi znane filtrowanie adresów MAC kart sieciowych. Zabezpieczenie kłopotliwe i mało skuteczne, bo łatwo można zmienić programowo adresy MAC. Dużo lepiej wyglądają zabezpieczenia definiowane w normie IEEE 802.11i. Wykorzystywany jest tam algorytm silnego szyfrowania AES z kluczami o długości 128, 192 lub 256 bitów oraz uwierzytelnienie EAP i protokół dynamicznej zmiany klucza TKIP. Ta norma nie jest kompatybilna z IEEE 802.11b, ale jest wspierana przez HF-A11.

Moduł HF-A11 stosuje zabezpieczenia WEP, WPA-PSK, WPA2-PSK i WAPI. Do kodowania są używane klucze WEP64, WEP128, TKIP i AES.